Aufrufe: 206721

Informationen zum Ratgeber

Text-Auszüge

Text-Auszüge

Text-Auszüge

Handy-Praxis im Smartphone-Buch

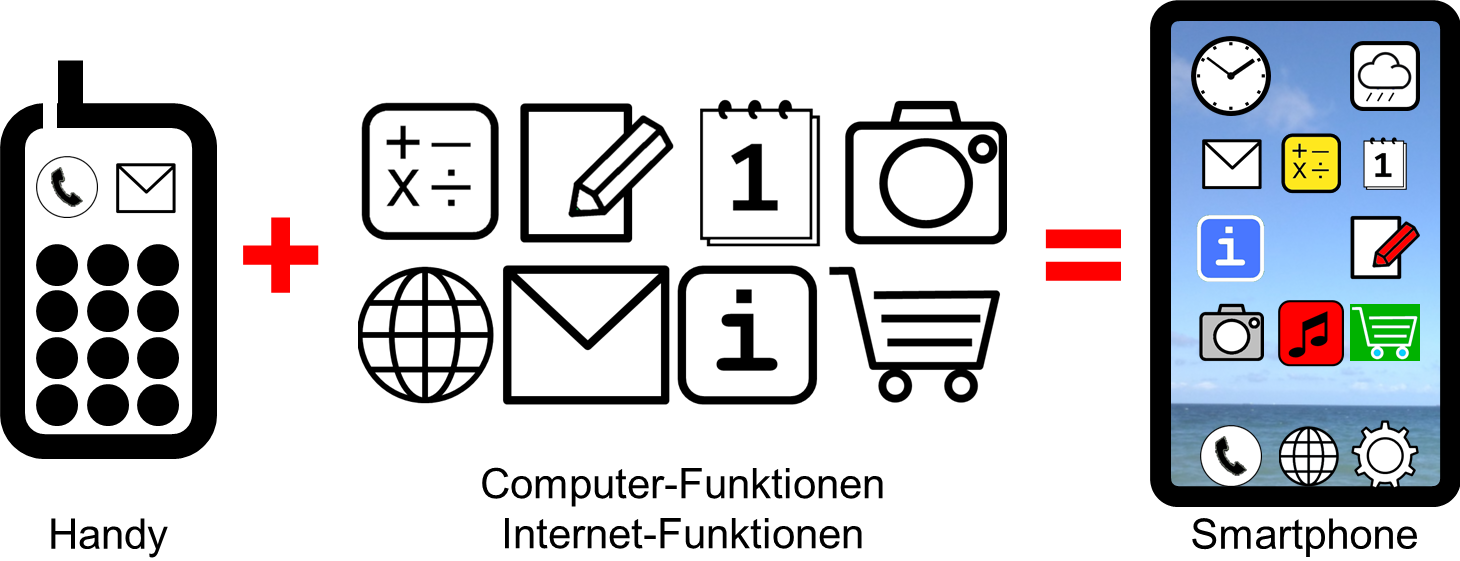

Handy oder Smartphone – ist das ein Unterschied?

Theoretisch JA. Ursprünglich war das HANDY ein Mobiltelefon, mit dem man unterwegs ohne Kabelverbindung telefonieren kann.

Die technische Entwicklung war rasant. Irgendwann wurden diese Geräte “schlau” (engl. “smart”). Sie können wie Computer mit Daten umgehen, z.B. für Berechnungen, Texte, Termine, Bilder und Videos, Internet, E-Mails und Chats, Nachrichten und Informationen, Ein- und Verkäufe u.v.m. Sie wurden SMARTPHONE genannt.

Im Laufe der Zeit vermengten sich die Begriffe. Reine Telefon-Handys gibt es kaum noch, Smartphones verdrängen sie. Umgangssprachlich sagt man oft HANDY, auch wenn man das SMARTPHONE meint.

Neue Funktionen erfordern eine neue Bedienung

Das Leistungsangebot wuchs enorm. Es wuchs viel schneller als der Bedarf der Anwender. D.h. Smartphones bieten Funktionen an, die die Anwender (noch) gar nicht brauchen. Ergebnis: viele Anwender haben ein SMARTPHONE und nutzen es wie ein HANDY, nur zum Telefonieren, als Telefonbuch und vielleicht als Kamera.

Lernen, um die neuen Funktionen zu nutzen

Lernen – wie geht das? Autodidaktisch – das ist sehr mühsam. Von Freunden oder in der Familie – das kann lückenhaft sein. In Seminaren – wann und wo gibt es welche zu Ihren Themen?

Lernen – wie geht das? Autodidaktisch – das ist sehr mühsam. Von Freunden oder in der Familie – das kann lückenhaft sein. In Seminaren – wann und wo gibt es welche zu Ihren Themen?

Ich empfehle einen Mix aus diesen Methoden: Sie sammeln Informationen, wo Sie sie bekommen können. Das Ganze begleiten Sie mit schriftlichen Informationen, die systematisch aufbereitet sind. Die können Sie immer wieder lesen und um persönliche Notizen ergänzen.

Eine kleine Reihe zur Handy-Praxis fängt jetzt an

Hilfreich können kleine preiswerte Bücher sein, die sich auf jeweils ein Thema – auf Ihr Thema – konzentrieren. Jedes Thema wird anschaulich besprochen – aus der Praxis für die Praxis. Vorrangig geht es um die Bedienung, aber auch um Hintergründe und Zusammenhänge für Ihr besseres Verständnis.

Den Ratgeber gibt es gedruckt als Taschenbuch oder (kurz nach Erscheinen des Taschenbuchs) als E-Book, ganz wie es Ihnen gefällt.

Was man versteht, muss man nicht lernen

Wenn Sie so vorgehen, lösen Sie sich vom bloßen “Abarbeiten” einer Liste mit Bearbeitungsschritten und steigen auf zum “Verstehen”. Dazu gehört auch die Kenntnis der Risiken und wie Sie sie vermeiden können.

Glückwunsch! Frank-Markus Barwasser alias Erwin Pelzig hat davor gewarnt:

wird Blödheit ganz analog bestraft

Besuchen Sie diese Seite smartphone-buch.de immer wieder mal und stöbern Sie darin. Sie werden hier viel Handy-Praxis finden. Damit könnten Sie in Ihrem Umfeld zum gefragten “Experten” werden. Viel Erfolg und viel Spaß.